Yhdysvaltalainen National Institute of Standards and Technology (NIST) julkaisi elokuussa 2024 ensimmäiset standardoidut algoritmit, joiden avulla yritykset ja organisaatiot voivat vastata kehittyvien kvanttitietokoneiden aiheuttamiin kyberuhkiin. Ensimmäinen askel on ottaa käyttöön kvanttiturvallisia salausmenetelmiä perinteisten menetelmien rinnalle.

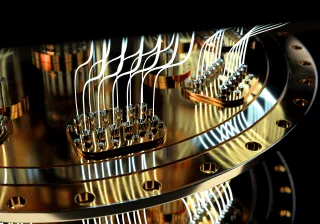

Kvanttitietokoneista povataan vauhdittajaa niin lääketutkimukselle, liikenteen optimoinnille kuin rahoitusalallekin. Samalla tiedostetaan, että vääriin käsiin joutuessaan kvanttitietokoneilla voi saada aikaan merkittävää tuhoa arkaluonteisen tai salassa pidettävän informaation tietosuojalle. Psykoterapiakeskus Vastaamon ja Helsingin kaupungin tietomurtojen kaltaisia tuhoisia kyberhyökkäyksiä on jo nyt – mitä tapahtuu tulevaisuudessa, kun rikollisilla on käsissään tehokas kvanttitietokone?

Nykyisin käytössä olevat klassiset epäsymmetriset salausalgoritmit tulevat murtumaan tarpeeksi kyvykkäiden kvanttitietokoneiden valmistuttua. Näitä epäsymmetrisiä salausalgoritmeja on kahdenlaisia, joilla molemmilla on korvaamaton rooli nykyisessä digitaalisessa viestinnässä. Avaimen kapselointialgoritmeja käytetään symmetrisen salausavaimen vaihtamiseen osapuolten välillä, mikä mahdollistaa turvallisen viestinnän. Digitaalisia allekirjoitusalgoritmeja puolestaan käytetään tiedon eheyden takaamisessa ja allekirjoittajan henkilöllisyyden todentamisessa. Lisäksi käytössä on niin sanottuja symmetrisiä salausmenetelmiä, jotka ovat nykytiedon valossa jo sellaisenaan kvanttiturvallisia.

Uudet PQC-standardit kertovat, miten salaus toteutetaan kvanttiturvallisesti

Jotta salaukset pitävät myös kvanttiaikakaudella, yhdysvaltalainen National Institute of Standards and Technology käynnisti jo vuonna 2016 niin sanotun Post-Quantum Cryptography (PQC) -standardointiprosessin, jonka tavoitteena on luoda vanhojen algoritmien tilalle kvanttiturvalliset vaihtoehdot. 82 ehdotuksen joukosta standardoitavaksi valikoitui neljä algoritmia, joista kolme on nyt julkaistu.

NIST julkaisi 13.8.2024 kolme uutta epäsymmetristä salausstandardia: avaimen kapselointialgoritmin FIPS 203 ja digitaaliset allekirjoitusalgoritmit FIPS 204 ja FIPS 205. Standardien FIPS 203 ja FIPS 204 algoritmit perustuvat rakenteellisiin hiloihin ja standardin FIPS 205 kryptografisiin tiivistefunktioihin.

Lisäksi NISTillä on edelleen arvioitavana niin sanotut vaihtoehtoiset avainten kapselointi- ja allekirjoitusalgoritmit. Niillä on tarkoitus varmistaa, että jos rakenteellisista hiloista löydetään myöhemmin kriittisiä haavoittuvuuksia, voidaan ne korvata vaihtoehtoisilla PQC-algoritmeilla, jotka eivät perustu rakenteellisiin hiloihin.

Standardien julkaisu merkitsee sitä, että nykyisten julkisen avaimen kryptografian ratkaisujen korvaaminen voidaan nyt aloittaa. Yrityksillä ja organisaatioilla on käsissään konkreettiset työkalut, joilla kvanttiuhkiin voidaan varautua. PQC-siirtymä on kuitenkin työläs ja kallis prosessi – Valkoinen talo on arvioinut, että pelkästään Yhdysvaltain julkisen sektorin PQC-siirtymäkustannukset tulisivat olemaan arvoltaan 7,1 miljardia dollaria. Siksi toimeen on tartuttava mahdollisimman pian.

Hybridimallilla liikkeelle

Ensimmäinen askel PQC-siirtymässä on niin sanottujen hybridialgoritmien käyttöönotto. Tämä tarkoittaa klassisten ja PQC-algoritmien käyttämistä rinnakkain. Näin varmistetaan järjestelmien toimivuus, vaikka eri toimijat olisivat siirtymän eri vaiheissa. Toinen hybridimallin etu on se, että hyökkääjän pitäisi pystyä murtamaan molemmat algoritmit päästäkseen käsiksi arkaluontoiseen tietoon.

Kun kehitys on riittävän pitkällä, voidaan siirtyä käyttämään pelkkiä PQC-algoritmeja. Tulevaisuudessa on myös varauduttava uusiin vastaaviin päivityksiin – esimerkiksi siinä tapauksessa, että julkistetuista uusista standardeista löydetään turvallisuutta uhkaavia haavoittuvuuksia. Käytetyt salausalgoritmit pitäisi siis pystyä korvaamaan kaikissa järjestelmissä mahdollisimman pienellä työllä ja muokkauksella.

Suomessa ollaan vielä kehityksen alkumetreillä. VTT:n Huoltovarmuuskeskukselle toteuttaman selvityksen mukaan vain 3 % tutkituista suomalaisyrityksistä oli tehnyt konkreettisia toimenpiteitä kvanttisiirtymässään, vaikka jopa 75 % oli tietoisia kvanttiuhasta. Selvityksen yhteydessä julkaistu tiekartta auttaa yrityksiä kvanttisiirtymän suunnittelussa ja toteutuksessa.

Milloin kvanttihyökkäykset yleistyvät?

Kvanttitietokoneet eivät ole tiedettävästi vielä pystyneet murtamaan perinteisiä epäsymmetrisiä salausalgoritmeja. Perinteisten salausalgoritmien turvallisuus on perustunut tekijöihin jakoon ja diskreetin logaritmin ongelmien laskennalliseen vaikeuteen. Tavallinen tietokone ei niitä pysty murtamaan, mutta tarpeeksi tehokas kvanttitietokone pystyy. Kvanttitietokoneiden kehitys on ollut viime vuosina vakuuttavaa, minkä takia nykyisin käytössä olevien salausalgoritmien murtamisen arvioidaan onnistuvan noin 5–15 vuoden päästä. Tästä käytännön esimerkkinä toimii IBM, joka on ilmoittanut julkaisevansa täysin virhekorjatun 200 kubitin kvanttikoneen vuonna 2029.

Lisäksi rikollisten on jo nyt mahdollista kerätä perinteisin menetelmin suojattua dataa ja murtaa salaus sitten, kun tarpeeksi kyvykäs kvanttitietokone on käytössä. Todellisuudessa siis mikään sellainen tieto, jonka täytyy pysyä salassa vuosienkin päästä, ei ole enää turvassa vanhojen standardien mukaisella salauksella.

Tutkimus jatkuu

VTT on ollut tiiviisti mukana kvanttialan kehityksessä ja rakentanut yhteistyössä IQM:n kanssa Espoon Otaniemeen 5 ja 20 kubitin kvanttitietokoneet. VTT on osallistunut myös kvanttiturvallisten algoritmien tutkimukseen esimerkiksi julkaisemalla tutkimusartikkeleita ja korkeakoulujen lopputöitä Business Finlandin rahoittamassa ja VTT:n luotsaamassa kansallisessa PQC-projektissa. Aktiivinen kvanttiturvallisten salausmenetelmien tutkimustyö jatkuu myös tulevina vuosina.

Lisätietoja PQC-siirtymästä Suomessa tarjoaa esimerkiksi Kyberturvallisuuskeskus.

QKD – tulevaisuuden vaihtoehto PQC:lle?

PQC-algoritmit eivät ole ainoa tapa välittää avaimia kvanttiturvallisesti. Niin sanottu kvanttiavaimenvaihto (Quantum Key Distribution, QKD) ei perustu vaikeisiin matemaattisiin ongelmiin, vaan kvanttifysiikan lakeihin. Kvanttiavaimenvaihtoa ei pystytä murtamaan edes uusilla kvanttialgoritmeilla, vaikka esimerkiksi hilapohjaiset ratkaisut lopulta murtuisivatkin.

Ensimmäiset kvanttiavaimenvaihtoprotokollat on keksitty jo vuosikymmeniä sitten, mutta tekniikka ei ole ollut kypsää niiden hyödyntämiseen käytännössä. Kvanttiavaimenvaihtoon tarvittava teknologia kuitenkin kehittyy jatkuvasti, ja todennäköisesti tulevaisuudessa tämäkin kvanttiturvallinen avaimenvaihtomenetelmä alkaa olla yhä useampien saatavilla.